امنیت اینترنت اشیا چیست؟

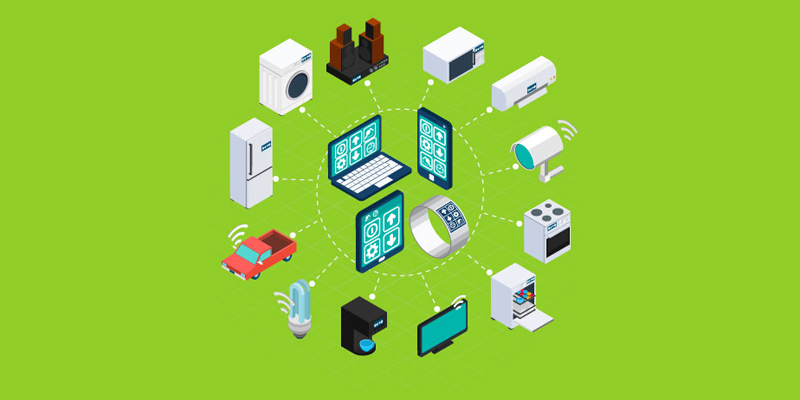

امنیت اینترنت اشیا زیرمجموعهای از امنیت سایبری است که بر حفاظت، نظارت و رفع تهدیدات مربوط به اینترنت اشیا یا شبکه دستگاههای متصل که دادهها را از طریق اینترنت جمعآوری، ذخیره و به اشتراک میگذارد، تمرکز میکند. چالشهای اینترنت اشیا درزمینه امنیت میتواند بسیار بحثبرانگیز باشد زیرا بسیاری از دستگاههای اینترنت اشیا با امنیت قوی ساخته نشدهاند. خطر امنیت در اینترنت اشیا بیشتر است زیرا حساسیت دادههایی که دستگاههای اینترنت اشیاء جمعآوری و میکنند و همچنین سیستمهایی که آنها مدیریت میکنند، بهمراتب بیشتر از استراتژیهای مرتبط با امنیت شبکه شخصی و سنتی است.

هر چیزی که به اینترنت متصل باشد احتمالاً در مقطعی با حمله روبرو خواهد شد. مهاجمان میتوانند ازراهدور دستگاههای اینترنت اشیا را با استفاده از روشهای مختلف بهخطربیاندازند. این دستگاهها، جهت نظارت و کنترل به سیستم دستگاههای محاسباتی، ماشینهای مکانیکی و دیجیتالی و هرگونه اشیایی که امکان تبادل یا جمعآوری دادهها را دارند، متصل میشوند. مهاجمان هنگام کنترل IoT میتوانند از آن برای سرقت دادهها، انجام حملات توزیعشده خدمات(DDoS) یا برای بهخطرانداختن سایر شبکههای متصل استفاده کنند.

فهرست مطالب:

دستگاههای اینترنت اشیاء چگونه مدیریت میشوند؟

صنایع آسیبپذیر در برابر تهدیدات امنیتی اینترنت اشیا

نحوه محافظت از سیستمهای اینترنت اشیا

چگونه دستگاههای اینترنت اشیا در معرض تهدیدهای امنیتی قرار میگیرند؟

دستگاههای اینترنت اشیا در حملات DDoS چگونه استفاده میشوند؟

برخی از جنبههای اصلی امنیت اینترنت اشیا در دستگاههای مختلف چیست؟

چگونه Cloudflare به امنیت اینترنت اشیا کمک میکند؟

دستگاههای اینترنت اشیاء چگونه مدیریت میشوند؟

امنیت در اینترنت اشیا به علت چندلایه بودن زیرساختهای آن، پیچیده بوده و از اهمیت ویژهای برخوردار است. تیمهای امنیتی فناوری اطلاعات میبایست عملیات ذکرشده در ذیل را بررسی کنند:

- اطمینان از آسیبپذیری و صحت بهروزرسانی نرمافزار اجراشده بر روی دستگاههای IoT

- محافظت از آسیبپذیری API های برقرارکننده ارتباط در دستگاههای اینترنت اشیا

- نظارت بر نفوذ شبکههای اینترنت

- ذخیرهسازی ایمن دادههای جمعآوریشده در دستگاههای IoT یا بارگیری شده در مرکز داده

گاهی اوقات، به برخی از این فرایندهای امنیتی تمرکز بیشتری میشود. بهعنوانمثال، مرکز عملیات امنیتی (SOC)، شناسایی و بهروزرسانی نرمافزار دستگاههای IoT را مدیریت میکند. بااینحال، سایر جنبههای امنیت در اینترنت اشیا ، مانند آزمایش API ها برای آسیبپذیری و اطمینان از رمزگذاری دادهها، به ابزارهای اضافی نیاز دارند.

نقشهای مدیریت اینترنت اشیاء

در ادامه مسئولیتهای گوناگون مربوط به مدیریت دستگاه IoT ، برای گروههای مختلف تعیین شده است:

- تیم فناوری اطلاعات مسئول استقرار دستگاه و مدیریت عمومی است.

- تیم امنیتی، بر مدیریت آسیبپذیریها و طراحی معماری اینترنت اشیا جهت مقاومت در برابر حملات تمرکز میکند.

- کاربران نهایی دستگاه نیز در بهروز نگهداشتن دستگاهها، تغییر اعتبار دسترسی پیشفرض و غیره نقش دارند.

باوجود اجتنابناپذیر بودن این تقسیم مسئولیتها، بر پیچیدگی مسائل مربوط به چالشهای اینترنت اشیا در زمینه امنیت افزوده میشود، زیرا اطمینان از اجرا و رعایت بهترین شیوهها، نیازمند هماهنگی بین چندین ذینفع است.

چالشهای اینترنت اشیا

دستگاههای اینترنت اشیاء در معرض چالشها و آسیبپذیریهای امنیتی ذاتی هستند. در ادامه چند نمونه از چالشهای اینترنت اشیا درزمینه امنیت بسط داده شده است:

-

internet of things shadow

یکی از مهمترین چالشهای اینترنت اشیا درزمینه امنیت، خطر وجود دستگاههای سایه یا دستگاههایی است که به شبکه اینترنت اشیا متصل هستند اما توسط صاحب شبکه مجاز یا شناختهشده نیستند. در ذیل دو نمونه استقرار دستگاههای سایه در شبکههای اینترنت اشیا جهت فهم بیشتر ذکر شده است:

- دستگاههای سایه میتوانند توسط کاربران غیرماهر به شبکه اضافه شوند. (مانند کارمندی که مانیتور دمای اینترنت اشیا را به شرکت میآورد.)

- دستگاههای سایه میتوانند توسط احزاب مخرب، مانند مهاجمانی که به دنبال انجام جاسوسی صنعتی از طریق تلفنهای اتاق امنیت کنفرانس یا تلویزیونهای هوشمند هستند، مستقر شوند.

دستگاههای IoT سایه نیز مستعد ابتلا به بدافزار هستند، زیرا اغلب آنها بهدرستی ایمن نشدهاند. این امر تا حدی شبیه به نحوه گسترش باتنتهایی مانند Mirai و Dark-nexus است.

-

عدم بهروزرسانی نرمافزارهای قابلاعتماد

سیستمهای اینترنت اشیا اغلب بهدرستی جهت حفاظت از آسیبپذیریهای امنیتی بهروز نمیشوند. دستگاههای اینترنت اشیا معمولاً کوچک هستند و در مکانهای دورافتاده مستقر میشوند. ممکن است یک سازمان هزاران دستگاه IoT برای مدیریت داشته باشد، بنابراین امکان فراموش کردن محل استقرار دستگاههای IoT برای سازمانها وجود دارد. همچنین، بسیاری از دستگاههای اینترنت اشیا برای بهروزرسانی نرمافزار به خود کاربران وابسته هستند اما بسیاری از کاربران از آن آگاهی ندارند.

-

آسیبپذیری API

مبادله دادهها از طریق شبکه توسط رابط برنامهنویسی برنامه، (API) تنها بخش کوچکی از کار دستگاههای IoT است. آسیبپذیریهای درون API ها یک خطر امنیتی مهم محسوب میشوند. مهاجمان در صورت یافتن ۱ نقص در یک API قادرند از آن برای رهگیری دادهها از طریق حملات Man-in-the-Middle (MITM) یا کنترل دستگاهها برای راهاندازی حملات Distributed-Denial-of-Service (DDoS) استفاده کنند. ازآنجاکه هیچگونه API جهانی از اینترنت اشیاء وجود ندارد. (درحالیکه تعداد بیشماری API اینترنت اشیاء از ارائهدهندگان مختلف وجود دارد) و همچنین هرکس میتواند یک رابط برنامهنویسی برای خود بنویسد. (هیچگونه مجموعهای از آسیبپذیریهای API برای ردیابی وجود ندارد.)تیمهای امنیتی میبایست از تمام خطرات احتمالی در API های مورداستفاده خود آگاه باشند.

-

رمزهای پیشفرض

بسیاری از دستگاههای اینترنت اشیا دارای رمزهای پیشفرض هستند که به کاربران امکان دسترسی به محیطهای نرمافزاری داخل سیستمها را میدهد. اگر کاربران این گذرواژهها را تغییر ندهند، مهاجمان با فهرست گذرواژههای پیشفرض IoT میتوانند برای دسترسی غیرمجاز به یک دستگاه و شبکه آن استفاده کنند. علاوه بر این، ۹۸ درصد از کل ترافیک دستگاههای اینترنت اشیا رمزگذاری نشده است که این امر، دادههای شخصی و محرمانه را در معرض خطر جدی قرار میدهد.

-

استانداردها

ازآنجاییکه هیچگونه API اینترنت اشیاء واحدی وجود ندارد، استاندارد واحدی نیز برای کنترل طراحی سیستمهای اینترنت اشیا، انواع نرمافزارهایی که آنها اجرا میکنند یا نحوه تبادل دادهها موجود نیست. در مقابل، تعداد زیادی از رویکردهای رقابتی وجود دارد که بهطور مداوم همراه با سختافزار و نرمافزار اینترنت اشیا تکامل مییابد.

-

وسعت تعداد سیستمهای اینترنت اشیا در یک شبکه واحد

یکی از دلایل نگرانی امنیت اینترنت اشیا افزایش اتصال انواع دستگاههای اینترنت اشیا به شبکه است. در این شرایط، در صورت عدم ایمنسازی مناسب سطح وسیعتری از حمله صورت میگیرد. به علت فعالیت متغیرهای گوناگون، حفظ امنیت اینترنت اشیا در سیستمهای مختلف امری دشوار است. هیچگونه استراتژی امنیتی واحدی جهت محافظت در مقابل تمام تهدیدات سیستمها یا شبکههای اینترنت اشیا موجود نیست.

صنایع آسیبپذیر در برابر تهدیدات امنیتی اینترنت اشیا

تهدیدات امنیتی اینترنت اشیا ذکرشده در بالا برای هر شرکت یا فردی که از دستگاه اینترنت اشیا استفاده میکند، صدق میکند. بااینحال، وجود این خطرات (بهویژه در صنایع خاص) به دلیل پیامدهای احتمالی نقض یا حساسیت دادههای جمعآوریشده در سیستمهای اینترنت اشیا است. در ادامه چند مورد از تهدیدهای امنیتی صنایع مختلف بسط داده شدهاست:

-

مراقبتهای بهداشتی:

دستگاههای اینترنت اشیاء پزشکی، (IoMT) اطلاعات شخصی سلامت را جمعآوری میکنند. آسیب ناشی از نقض امنیت اینترنت اشیا میتواند بسیار ناگوار باشد.

-

مهماننوازی:

درحالیکه ۷۰ درصد از شرکتهای مهماننوازی ابتکارات IoTدارند، خطرات امنیتی ناشی از IoT نگرانی اصلی آنها است، زیرا ممکن است تهدیدات و حملات امنیتی به اعتبار برند آنها آسیب برساند.

-

دولت:

ازآنجاییکه دولتها برای جمعآوری دادهها یا کنترل زیرساختهای فیزیکی مانند سدها یا بزرگراهها به سیستمهای اینترنت اشیا متکی هستند، مهاجمان امکان دسترسی به اطلاعات سری یا غیرفعال کردن سیستمهای حیاتی را داشته باشند.

-

تولید:

نقض در شبکه اینترنت اشیاء سازنده میتواند عملیات را مختل کرده و منجر به خرابی و ضرر مالی قابلتوجه شود.

-

خردهفروشی:

دستگاههای اینترنت اشیا میتوانند به خردهفروشان در محافظت در برابر سرقت، مدیریت موجودی و موارد دیگر کمک کنند. همچنین استفادهاز دستگاههای اینترنت اشیا بدون درنظرگرفتن امنیت، امکان سرقت اطلاعات مشتریان یا اختلال سیستمهای تجاری مهم را میدهد.

-

حملونقل:

شبکههای حملونقل متکی دستگاههای اینترنت اشیا با نقض دستگاههای آی او تی امکان ازکارافتادن را دارند.

نحوه محافظت از سیستمهای اینترنت اشیا

ذینفعان، در تضمین وجود امنیت در اینترنت اشیا نقش مهمی دارند. سازندگان دستگاه باید سختافزار دستگاه را طوری طراحی کنند که در برابر حمله مقاوم باشد. برنامهنویسان نرمافزار جهت اجرا روی دستگاهها باید کدی با امنیت بالا بنویسند. مهندسان مسئول استقرار و مدیریت دستگاههای اینترنت اشیا، موظف به انجام اقدامات لازم برای کاهش خطرات امنیتی هستند. کاربران نهایی که توسط اینترنت اشیا به دادهها یا سیستمها دسترسی دارند؛ میبایست دستگاهها را ایمن نگهداشته و از دسترسی غیرمجاز به کاربران خودداری کنند.

باوجود تفاوت نقش هریک از صنایع ذکرشده در امنیت اینترنت اشیا ، تمام آنها میتوانند از یکسری دستورالعملهای مشترک برای ارزیابی و رسیدگی به مسائل احتمالی چالشهای اینترنت اشیا استفاده کنند. در ادامه به بررسی این مسئله پرداخته شده است:

-

کشف و طبقهبندی مناسب دستگاههای IoT

تمام ذینفعان باید برای کشف دستگاههای غیرمجاز ظاهرشده در یک شبکه اینترنت اشیا بکوشند. این موارد شامل تهدیدهای زودگذر است که چندین بار آفلاین شده و سپس دوباره در مکان فیزیکی و شبکه جدیدی ظاهر شوند. داشتن اطلاعات دقیق برای درک و طبقهبندی این دستگاهها بسیار حیاتی است.

-

پیگیری مداوم رفتار دستگاه

پس از کشف تمام سیستمهای موجود در یک شبکه اینترنت اشیا توسط تیم امنیتی، میبایست نقش موردنظر هر دستگاه جهت تفسیر و پیشبینی الگوهای رفتاری دستگاه مشخص گردد. در ذیل دو مثال برای این الگوها آورده شده است:

- نوع دادههای تولیدشده

- زمان آنلاین و آفلاین شدن

پس باید بهدنبال ناهنجاریهای موجود در این الگوها جهت شناسایی نقضهای احتمالی بود.

-

ارزیابی ریسک

همه دستگاههای اینترنت اشیا خطر یکسانی ندارند. دستگاه پزشکی که قلب بیمار را کنترل میکند نسبت به دستگاه اینترنت اشیا که لامپ را کنترل میکند در معرض خطر بیشتری قرار دارد. برای ارزیابی دقیق ریسک، ذینفعان باید مشخصات میزان ریسک را برای هر دستگاه ارائهشده در شبکههای خود، معین کنند. سپس، حوادث امنیتی را بهطور مناسب اولویتبندی کنند و در صورت وجود آسیبپذیری امنیتی برای دستگاهی که مدیریت میکنند، بدانند که ابتدا کدام دستگاهها باید بهروز شوند.

-

اعمال سیاستگذاری

به دنبال شناسایی و طبقهبندی همه دستگاههای موجود در شبکه، تیمهای فناوری اطلاعات و امنیت اینترنت اشیا میتوانند سیاستهای تقسیمبندی را انجام دهند. در ذیل این سیاستها ذکرشده است:

- برای محافظتاز دستگاههای پرخطر، آسیبپذیر یا مهم ماموریت از سایر شبکهها تعیین کنند.

- نحوه برقراری ارتباط هر دستگاه را کنترل کنند.

- دسترسی به سایر منابع شبکه را مدیریت کنند.

- از ارزیابی و ایمنی دستگاههای جدید در بیدرنگ اطمینان حاصل کنند.

-

پیشگیری با آنتی ویروس نسل بعدی (NGAV)

نسل بعدی آنتی ویروس ها (NGAV) از فناوری های پیشرفتهای مانند هوش مصنوعی (Artificial Intelligence) و یادگیری ماشین (Machine Learning) استفاده میکند. NGAV با بررسی عناصری همچون هش فایل، نشانی اینترنتی و آدرس IP ، تهدیدهای جدید و نوظهور شناسایی میکند.

-

تشخیص و پاسخ نقطه پایانی (EDR)

Endpoint Detection and Response (EDR) راه حلی است که بینشی مستمر و جامع از آنچه در بیدرنگ در نقاط پایانی در حال وقوع است، ارائه میدهد. وبسایتها میبایست راهحلهایی جهت قابلیت تشخیص و تحقیق و واکنش تهدید پیشرفته ارائه دهند که در ادامه چند نمونه از آن ذکر شده است:

- جستجو و بررسی دادههای حادثه

- تریاژ و اولویتبندی هشدار

- تأیید فعالیت مشکوک

- شکار تهدید

- شناسایی و مهار فعالیتهای مخرب

-

شکار تهدید مدیریت شده

شکار تهدید مدیریت شده توسط گروههای متخصصی که با بررسی حوادث رخ داده در گذشته به رفع آن میپردازند، تشکیل شده است. این تیمها دادهها را جمعآوری کرده و صورت تشخیص فعالیتهای مخرب، بهترین واکنش و راهنمایی را ارائه میدهند.

-

ادغام اطلاعات تهدید

برای جلوگیری از پیشروی مهاجمان، کسبوکارها باید تهدیدها را در حین تکامل درک کنند. هکران و تهدیدهای مداوم پیشرفته (APT) میتوانند سریع و مخفیانه اقدام به عمل کنند و تیمهای امنیتی برای اطمینان از تنظیم خودکار و دقیق دفاع به اطلاعات بهروز و دقیق نیاز دارند.

چگونه دستگاههای اینترنت اشیا در معرض تهدیدهای امنیتی قرار میگیرند؟

-

سوءاستفاده از سیستمعامل:

تمام دستگاههای رایانهای دارای سیستمعامل هستند. اکثر سیستمعاملهای اینترنت اشیا بهاندازه سیستمعاملهای پیچیدهای که بر روی رایانهها اجرا میشوند، دارای حفاظت امنیتی نیستند. اغلب این سیستمعاملها مملو از آسیبپذیریهای شناختهشدهاند که همچنان راهحلی هم ندارند. بهاینعلت، این سیستمها در برابر حملات بازمیمانند.

-

حملات مبتنی بر اعتبار:

بسیاری از دستگاههای اینترنت اشیا دارای نام کاربری و گذرواژههای پیشفرض هستند. این نامهای کاربری و گذرواژهها اغلب چندان ایمن نیستند. (برای مثال، استفاده از password بهعنوان رمز عبور) مهاجمان از این نام کاربری و گذرواژههای پیشفرض بهخوبی آگاه هستند و بسیاری از حملات موفقیتآمیز دستگاههای اینترنت اشیا، فقط به علت حدس درست مهاجمان است.

-

حملات موجود در مسیر:

مهاجمان در مسیر تهدید، خود را بین دو طرفی که به یکدیگر اعتماد دارند قرار میدهند. (برای مثال، یک دوربین امنیتی اینترنت اشیا و سرور ابری دوربین) و ارتباطات بین این دو را رهگیری میکنند. دستگاههای اینترنت اشیا در برابر چنین حملاتی بسیار آسیبپذیر هستند؛ زیرا اغلب آنها ارتباطات خود را بهطور پیشفرض رمزگذاری نمیکنند. (رمزگذاری نظم دادهها را به هم میزند تا توسط احزاب غیرمجاز تفسیر نشوند.)

-

حملات مبتنی بر سختافزار فیزیکی:

بسیاری از دستگاههای اینترنت اشیا، (مانند دوربینهای امنیتی اینترنت اشیا، چراغهای جلو و آژیر آتش) در مناطق عمومی قرار میگیرند. اگر مهاجم به سختافزار دستگاه IoT دسترسی فیزیکی داشته باشد، میتواند دادههای آن را دستکاری کرده یا دستگاه را تحت کنترل خود درآورد. این رویکرد در یکزمان واحد تنها بر روی یک دستگاه تأثیر میگذارد؛ اما درصورتیکه حملهکنندگان اطلاعاتی در جهت بهخطرانداختن سایر دستگاهها پیدا کنند، به یک حمله فیزیکی مخربتر تبدیل خواهند شد.

دستگاههای اینترنت اشیا در حملات DDoS چگونه استفاده میشوند؟

مهاجمان اغلب از دستگاههای اینترنت اشیاء ناامن برای ایجاد ترافیک شبکه در حمله DDoS استفاده میکنند. اگر طرفین حملهکننده قادر به ارسال طیف وسیعی از ترافیک به دستگاه مورد هدف خود باشند، حملات DDoS قویتر میشوند. به علت درگیرشدن تعداد زیادی آدرس IP، جلوگیری از چنین حملاتی سختتر است. (هر دستگاه، آدرس IP مخصوص خود را دارد.) باتنت Mirai، (یکی از بزرگترین باتنتهای ثبتشده DDoS) عمدتاً از دستگاههای اینترنت اشیا تشکیل شده است.

برخی از جنبههای اصلی امنیت اینترنت اشیا در دستگاههای مختلف چیست؟

-

بهروزرسانی نرمافزار و سیستمعامل:

هنگامیکه سازنده دستگاه IoT، دستور آسیبپذیری یا بهروزرسانی نرمافزار را صادر کند، زمان بهروزرسانی سیستمهای اینترنت اشیا فرامیرسد. این بهروزرسانیها، آسیبپذیریهای درمعرضخطر مهاجمان را ازبینمیبرند. در صورت عدم نصب آخرین بهروزرسانی نرمافزار، دستگاه در برابر حمله آسیبپذیرتر خواهد بود. بهروزرسانی سیستمعامل اینترنت اشیا اکثراً بهجای مالک دستگاه توسط سازنده آن کنترل میشود و مسئولیت سازنده ازبینبردن آسیبپذیریها است.

-

اعتبارنامه:

برای داشتن اعتبار بیشتر، بهتر است هر دستگاه اینترنت اشیا دارای رمز عبور منحصربهفرد باشد. این به جلوگیری از حملات مبتنی بر اعتبار کمک میکند.

-

احراز هویت دستگاه:

دستگاههای اینترنت اشیا به یکدیگر، سرورها و سایر دستگاههای شبکه متصل میشوند. هر دستگاه متصل به شبکه میبایست جهت اطمینان از عدم پذیرش ورودی یا درخواست طرفین غیرمجاز، احراز هویت شود. بهعنوانمثال، مهاجمی تظاهر میکند که یک دستگاه IoT است و دادههای محرمانه را از سرور درخواست میکند. درصورتیکه ابتدا سرور ارائه یک گواهی معتبر TLS را درخواست کند، این حمله موفقیتآمیز نخواهد بود. این سبک احراز هویت، اکثراً باید توسط سازنده دستگاه پیکربندی شود.

-

رمزگذاری:

مبادله دادههای دستگاه IoT هنگام عبور از شبکه، در برابر اشخاص خارجی و مهاجمان آسیبپذیر است. در صورت استفاده از رمزگذاری برای محافظت از دادهها این خطر کاهش مییابد. رمزگذاری همانند پاکت نامهای است که از محتویات نامه در حین پست محافظت میکند. رمزگذاری و احراز هویت در کنار یکدیگر بهطور کامل از حملات موجود در مسیر جلوگیری میکنند. درغیراینصورت، مهاجم اتصالات رمزگذاری شده جداگانه (بهگونهای که هیچکدام از رهگیری ارتباطات آنها آگاه نباشند.) بین یک دستگاه اینترنت اشیاء و دستگاه دیگر ایجاد میکند.

-

حذف ویژگیهای غیرضروری:

اکثر دستگاههای اینترنت اشیا دارای ویژگیهایی هستند که ممکن است توسط مالک استفاده نشوند. در صورت استفاده از این ویژگیها، ممکن است پورتهای اضافی روی دستگاه بازبمانند. با باز بودن تعداد پورتهای بیشتر دستگاه متصل به اینترنت، سطح حمله افزایش مییابد. اغلب مهاجمان بهسادگی پورتهای مختلف را بر روی یک دستگاه پینگ میکنند و به دنبال راه نفوذ هستند. حذف کردن ویژگیهای غیرضروری دستگاه، باعث بسته شدن این پورتهای اضافی میشود.

-

:DNS

فیلتر DNS فرایند استفاده از سیستم نام دامنه (domain) برای مسدود کردن وبسایتهای مخرب است. افزودن فیلتر،DNS بهعنوان یک معیار امنیتی، به شبکهای با دستگاههای IoT مانع از دسترسی آن سیستمها به دامنه مهاجمان میشود.

چگونه Cloudflare به امنیت اینترنت اشیا کمک میکند؟

Cloudflare API Shield یا ایمنسازی API های اینترنت اشیاء با استفاده از هویت مبتنی بر گواهی مشتری و اعتبارسنجی دقیق مبتنی بر طرح، از دستگاههای IoT محافظت میکند. Cloudflare for Teams از mTLS برای دستگاههای IoT و سایر منابع محاسباتی سازمان مانند لپتاپهای کارمند و سرورهای داخلی پشتیبانی میکند.

علاوه بر موارد فوق، امنیت اینترنت اشیا درزمینه امنیت ملی و عمومی نیز نقش مهمی دارد. در ادامه به شرح آن پرداخته شده است:

امنیت ملی

درزمینه دفاع ملی و امور نظامی، باوجوداینکه هنوز در مرحله تحقیق و اکتشاف است، نمیتوان تأثیر برنامههای IoT را نادیده گرفت. نمونهی این برنامهها در ذیل آورده شده است:

- ماهوارهها

- موشکها

- هواپیماها

- زیردریاییها

- تجهیزات رزمی فردی

تعبیه فناوری اینترنت اشیا بهطور چشمگیری کارایی رزمی نظامی را بهبود بخشیده است. اینترنت اشیاء کلید تغییرات نظامی آینده است.

امنیت عمومی

در سالهای اخیر، ناهنجاریهای آبوهوایی بهطور مکرر در جهان رخ داده است و آسیب ناشی از بلایا شدیدتر شده است. اینترنت اشیا با انجام عملیاتی ازجمله موارد ذکرشده در ادامه ناامنی محیط را از بین میبرد:

- پیشگیری

- هشدار و کنترل در بیدرنگ

- انجام اقدامات موقتی جهت کاهش تهدید بلایا بر جان و مال انسان

علاوه بر مثالهای فوق، صنایع متعددی نیز میتوانند از IoT و کاربردهای آن بهرهمند شوند. این صنایع، ایمنی کارکنان و کالاهای تولیدشده را بهبود میبخشند. این امر به آنها در ردیابی شرایط و دستیابی به نتایج بهتر کمک میکند. ایمنی کارگران نیز در صنایعی مانند معدن، نفت و گاز، نیروگاههای شیمیایی و نیروگاهها از اهمیت بالایی برخوردار است؛ بنابراین وجود سیستمهای هوشمند و حسگرها در این مکانها به جلوگیری از حوادث و خطرات بزرگ صنعتی کمک میکند.

امروزه اینترنت اشیا بخش اعظمی از زندگی بشر را در برمیگیرد. گستردگی این فناوری اهمیت آن را دوچندان کرده است. امنیت اینترنت اشیا با استراتژی امنیتی و مکانیزم حفاظتی ویژه از اطلاعات مهم ما محافظت میکند. با رعایت امنیت در اینترنت اشیا ، آرامش خاطر و حس اطمینان را در عصر اینترنت و تکنولوژی برای بشر به ارمغان بیاوریم.

TLS متقابل (mTLS) چیست؟

امنیت لایه حملونقل متقابل (mTLS) به معنای احراز هویت متقابل است، یعنی هر دو طرف اتصال شبکه را احراز هویت کنند. mTLS یک پروتکل TLS برای تأیید سرور در اتصال سرویسگیرنده است. mTLS برای امنیت در اینترنت اشیا مهم است زیرا اطمینان حاصل میکند که تنها دستگاهها و سرورهای مجاز قادر به ارسال دستورات یا درخواست دادهها هستند. همچنین تمام ارتباطات روی شبکه را جهت عدم رهگیری مهاجمان رمزگذاری میکند. mTLS نیاز به صدور گواهینامه TLS برای همه دستگاهها و سرورهای معتبر دارد. یک گواهینامه،TLS شامل کلید عمومی دستگاه و اطلاعات مربوط به صادرکنندگان گواهینامه است. نمایش گواهی TLS برای شروع اتصال به شبکه همانند شخصی است که برای اثبات هویت خود کارت شناسایی خود را نشان میدهد.

برای مطالعه مقاله های دیگر در زمینههای مختلف فناوری اطلاعات و ارتباطات اینجا کلیک کنید.

دیدگاه خود را ثبت کنید

تمایل دارید در گفتگوها شرکت کنید؟در گفتگو ها شرکت کنید.